Zabbix监控(十二):自动监控Linux端口

参考官方文档:

https://www.zabbix.com/documentation/2.0/manual/discovery/low_level_discovery

1、客户端新建脚本

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 | [root@agent01 ~]# vi /usr/local/zabbix_agent/sbin/discovertcpport.sh #!/bin/bash portarray=(`netstat -tnlp|egrep -i “$1″|awk {‘print $4′}|awk -F’:’ ‘{if ($NF~/^[0-9]*$/) print $NF}’|sort|uniq`) #namearray=(`netstat -tnlp|egrep -i “$1″|awk {‘print $7′}|awk -F’/’ ‘{if ($NF != “Address”) print $NF}’|uniq`) length=${#portarray[@]} printf “{\n” printf ‘\t'”\”data\”:[” for ((i=0;i<$length;i++)) do printf ‘\n\t\t{‘ printf “\”{#TCP_PORT}\”:\”${portarray[$i]}\”}” # printf “\”{#TCP_NAME}\”:\”${namearray[$i]}\”}” if [ $i -lt $[$length-1] ];then printf ‘,’ fi done printf “\n\t]\n” printf “}\n” |

脚本说明:

使用netstat命令输出端口号;-tnlp=Tcp协议+不显示别名+listen状态+显示程序名称;$1~$9表示输出的第几个参数;awk {‘print $4′}表示输出第4个参数(如0.0.0.0:80);awk -F’:’ ‘{if ($NF~/^[0-9]*$/) print $NF}表示截取冒号后面的值,且只能是0~9的数字;|sort|uniq表示排序和去重。

脚本中注释掉的两行是用来监控服务的,只需替换掉其上的一行就是个扫描服务的脚本了。

2、客户端增加discovery的key

| 1 2 | [root@agent01 ~]# echo “UnsafeUserParameters=1” >> /usr/local/zabbix_agent/etc/zabbix_agentd.conf [root@agent01 ~]# echo “UserParameter=tcpportlisten,/usr/local/zabbix_agent/sbin/discovertcpport.sh \”\$1\””>>/usr/local/zabbix_agent/etc/zabbix_agentd.conf |

提示:客户端的脚本和配置可在安装时就提前做好,参考我的安装文档:

http://ywzhou.blog.51cto.com/2785388/1579060

3、重启zabbix_agentd服务

| 1 2 3 4 | [root@agent01 ~]# service zabbix_agentd restart #实际上我发现restart命令无效,因此使用下面的方法Kill进程 [root@agent01 ~]# ps ax|grep zabbix_agentd|grep -v grep |awk ‘{print $1}’|xargs kill -9 [root@agent01 ~]# /etc/init.d/zabbix_agentd start |

4、测试

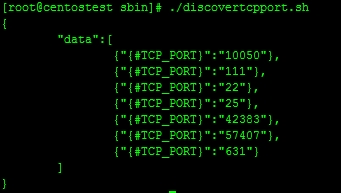

客户端运行脚本测试:

| 1 2 3 | [root@agent01 ~]# cd /usr/local/zabbix_agent/sbin [root@agent01 sbin]# chmod +x discovertcpport.sh [root@agent01 sbin]# ./discovertcpport.sh |

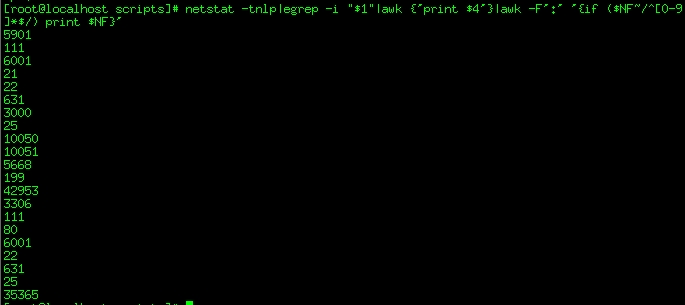

客户端测试扫描端口命令:

| 1 | [root@agent01 ~]# netstat -tnlp|egrep -i “$1″|awk {‘print $4′}|awk -F’:’ ‘{if ($NF~/^[0-9]*$/) print $NF}’ |

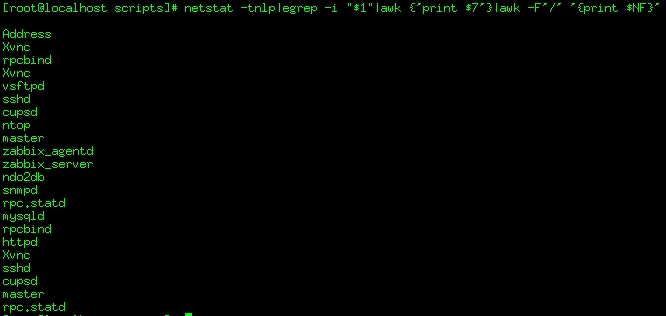

客户端测试扫描服务命令:

| 1 | [root@agent01 ~]# netstat -tnlp|egrep -i “$1″|awk {‘print $7′}|awk -F’/’ ‘{print $NF}’ |

可以看到上面两条命令输出都有重复项,因为没有加上去重|uniq。

以下命令在客户端执行,目录是zabbix_agent,和服务端不一样,命令没有添加到init.d中,因此必须输入全路径,否则提示命令无效。

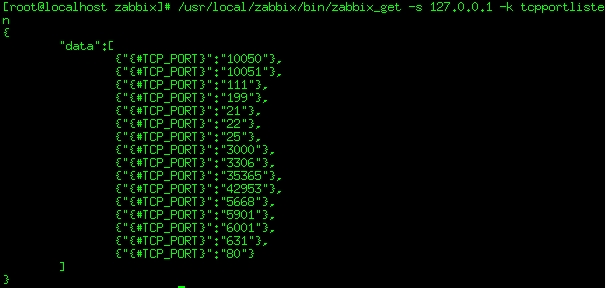

| 1 | [root@zabbix ~]# /usr/local/zabbix_agent/bin/zabbix_get -s 127.0.0.1 -k tcpportlisten |

注意:很可能的情况是客户端执行该命令无反应,不理会,直接往下走,能在zabbix上监控到就行。

下图是在zabbix服务器创建的脚本,然后进行本地的zabbix_get测试:

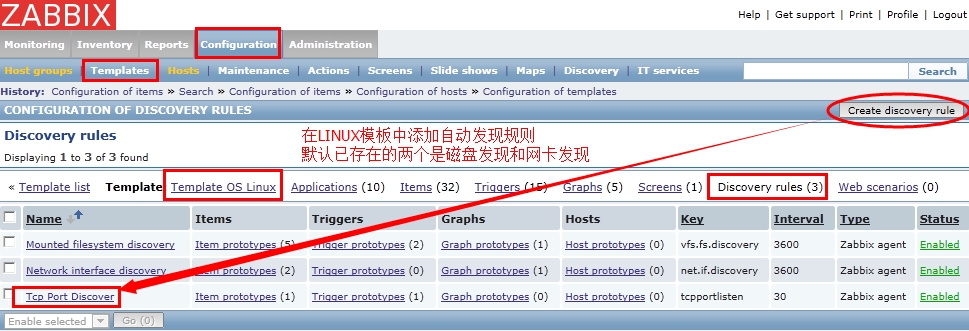

5、在Linux模板中创建端口自动发现规则

设置自动发现规则名称和KEY:

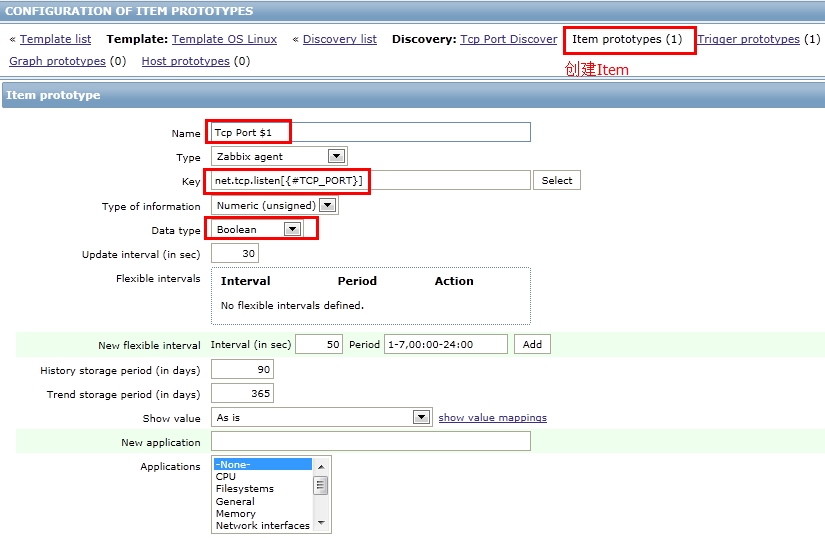

创建Item原型:

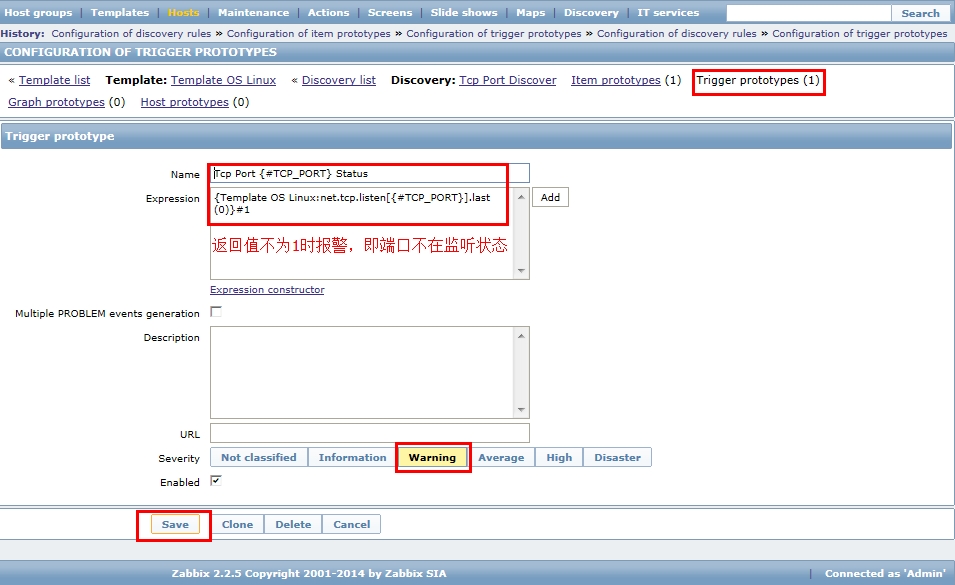

创建触发器原型:

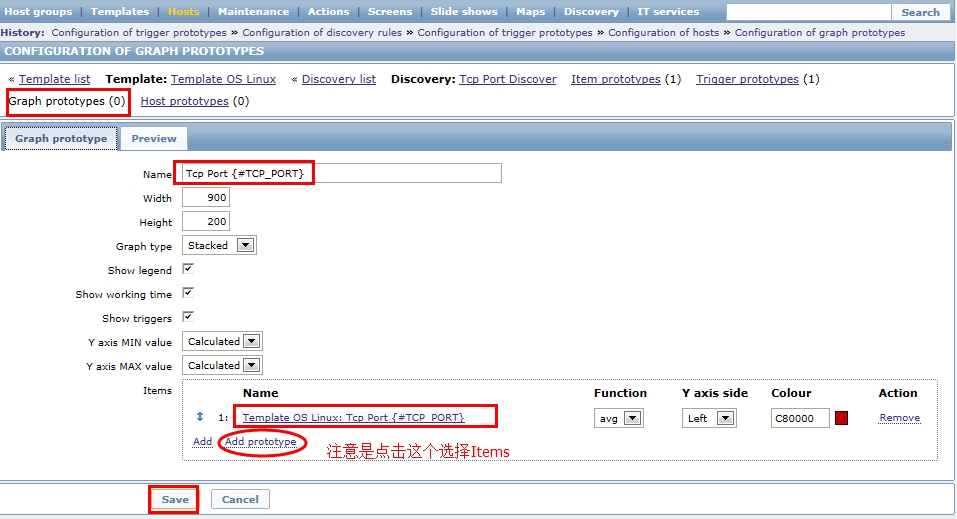

创建图像原型(可以忽略):

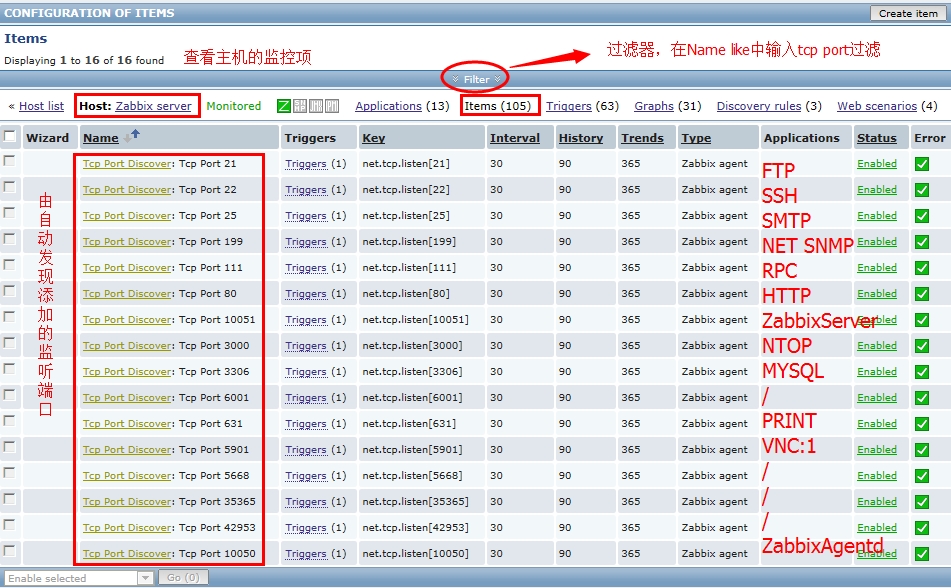

6、查看自动发现结果

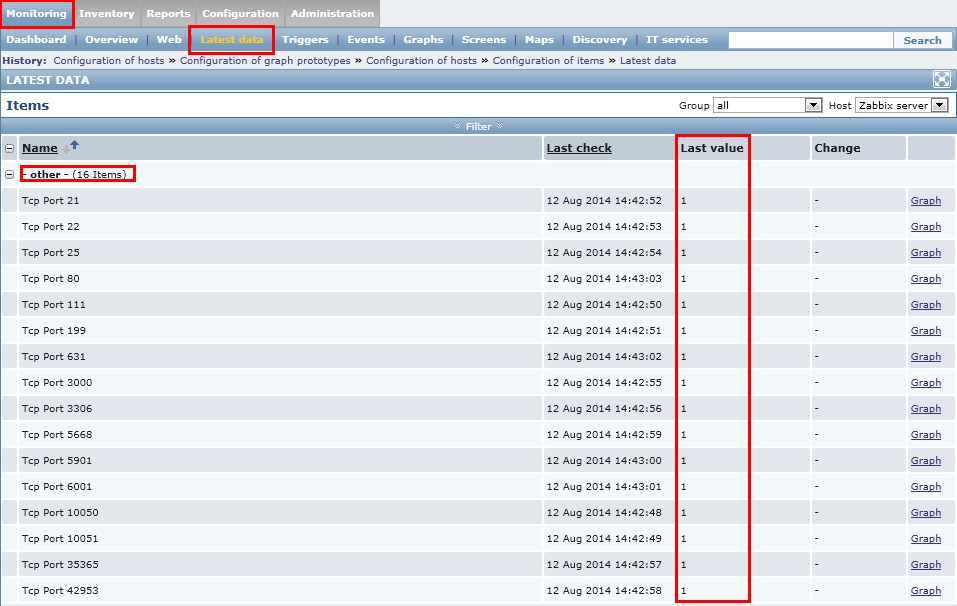

查看最近值:1表示端口正在监听状态

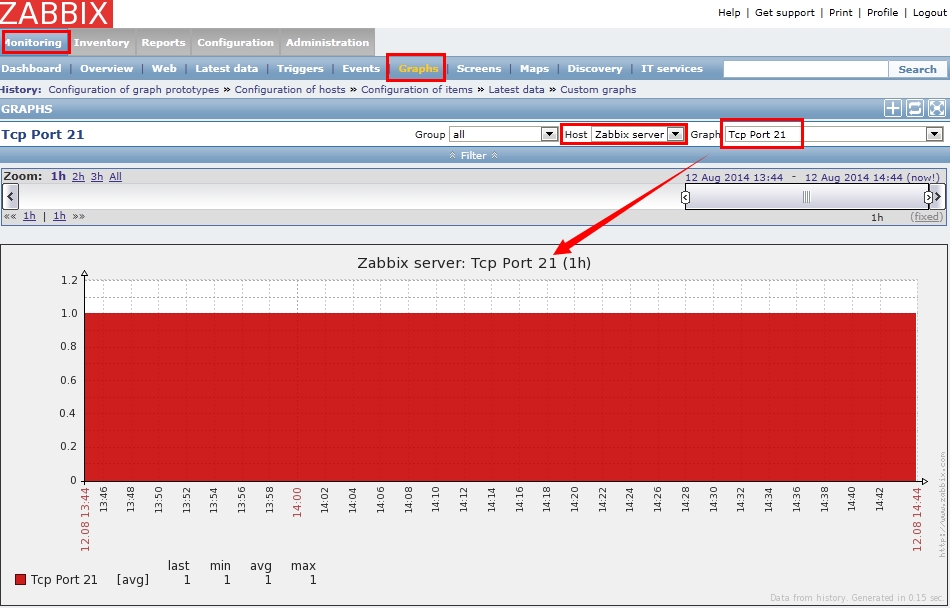

查看自动发现图像:

结论:自动发现可以很好的监控服务器端口,当有新端口开启时会自己扫描到,不用人为的去关心,建议将不重要的触发器禁用,否则会频繁收到报警通知,有的端口是一会上一会下的。

关于自动监控服务,读者可以自已去尝试,命令已经写在上面了,应该不是问题吧。

2. 本站不保证所提供所有下载的资源的准确性、安全性和完整性,资源仅供下载学习之用!如有链接无法下载、失效或广告,请联系客服处理,有奖励!

3. 您必须在下载后的24个小时之内,从您的电脑中彻底删除上述内容资源!如用于商业或者非法用途,与本站无关,一切后果请用户自负!

4. 如果您也有好的资源或教程,您可以投稿发布,成功分享后有RB奖励和额外RMB收入!

磊宇堂正在使用的服务器 维护管理由磊宇云服务器提供支持

磊宇堂 » Zabbix监控(十二):自动监控Linux端口